ある週末明けの月曜日に出社したところ、会社のファイルサーバとして使用していたBuffalo製NAS(LinkStation)内にあったファイルが全て消えてしまっていたとのことで、法人のお客さまから弊社サービスについてお問い合わせをいただきました。お客さまのご要望としては、データが元通りに復元されることが最優先であったことから、先にデータ復旧調査を行いました。そしてその次に、なぜデータが消えてしまったのか、社内の人物による犯行も視野に含めつつ、デジタルフォレンジック調査を行い全データ消失の原因と、その手口及び経緯が解明されることになりました。

トラブルが発生したLinkStationは、「LS220DNB Series」の「LS220DN0802B」という型番の製品です。4TBのHDDが2台搭載されていて、ミラーリングが機能し続けていた状態でした。いずれのHDDも正常に稼働していたことが確認され、故障や不具合は一切検出されませんでした。よってデータ消失の原因はハード的なトラブルに起因したものではなかったことになります。詳細は後述しますが、このデータ消失トラブルは、ご依頼のあった企業において突発的に発生したものではなかったのです。そして、この型番の製品だけが抱えていた問題ではなく、同社製のNAS(LinkStation及びTeraStation)であれば他の機器においても同様の被害が生じる可能性があることも判明しました。このことはメーカからも注意が呼びかけられていますので、Buffalo社のNAS製品をお使いであれば、ぜひご確認されることをお勧めします。

消失したNASデータの復元

1.まずはバイナリデータの残存状態をチェック

消失データの復旧を目的とした解析調査において、最初に行うのは「消失状態のバイナリデータ観察」です。バイナリデータの残存状況をチェックして、復元の余地が残されているのかどうかを確認します。というのも、本件のように丸ごと全てのファイルが消えてしまうようなデータ消失事案の場合には、犯人がデータ復元の可能性まで無くしてしまうような手の込んだ処理を行うことがあるからです。

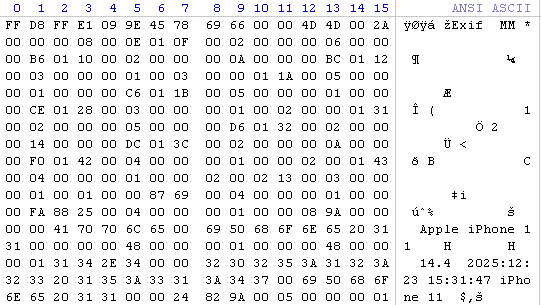

今回ご相談のあったNASのHDDを調べたところ、上図のスクリーンショットが示すように、バイナリ値の残存が認められました。ここではページサイズの都合上、ごく一部しか表示できていませんが、実際にはこのようなバイナリ値の残存確認は、HDD全域に対して行われます。なお、バイナリ値とは上図の左側の区画にある「FF D8 FF」で始まる領域にある値のことです。そしてそのバイナリ値を文字コード変換した結果であるテキストが、右側の区画内に表示されています。ところで上図内には「Apple iPhone 11」という表記が見えるかと思います。こうして平文テキストの存在が確認できるということは、データが全面的に暗号化されていなかったことを意味します。こうした予備的なバイナリデータの解析によって、少なくともなんらかのデータ復元の見込みはあることが分かります。

- バイナリデータの残存を確認

- 平文テキストならデータの暗号化は無し

2.データの消え方を分析し、復元方針を決定する

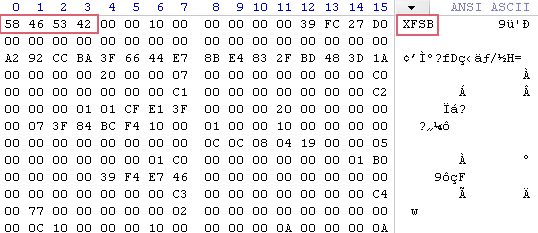

さらにデータの復元見込みを探るべく、「ファイルシステムの種別」を特定してから、「データの消え方」を調べることになります。まず、このLinkStationの共有データ領域のファイルシステムは「XFS」であることを特定しました。

- ファイルシステムは「XFS」

ファイルシステムを特定するには、ボリュームの先頭領域のバイナリ値を観察することによって判別できます。以下のスクリーンショットは、その先頭領域のバイナリ値です。赤く囲んだところに「58 46 53 42」とあり、テキストにすると「XFSB」であることが分かります。なお、こちらはパーティションテーブルではなく、LinkStationでユーザファイルが保存されるメイン領域の先頭箇所になります。

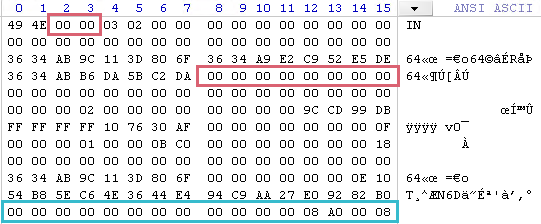

その次に調べるのは「データの消え方」です。なぜならばデータ復元を目指すためには、「データの消え方」にマッチする解析工程の選定が必要になるからです。さて「データの消え方」は大きく2つのタイプに分けることができます。1つ目は「ファイル削除」です。そして、2つ目は「初期化フォーマット」です。どちらの方法によってデータが消えたのかを特定するためには、「inode(読み:アイノード)」と呼ばれるバイナリ情報を調べることになります。

「inode」には、そのファイルが削除済みであるか否かを示す目印の他にも、ファイルサイズや、ファイルの記録位置(※【消えたファイルの復元方法】削除データ復元のしくみと復元ソフト機能比較のページで解説する「ポインタ」に相当。)などが含まれています。そしてファイルが削除されると「inode」のファイルサイズ情報は「ゼロ」に変わります。そのため調べた「inode」のファイルサイズ情報が「ゼロ」であれば、その「inode」をもつファイルは「ファイル削除」によって消されたファイルであったと解釈できます。あるいは「inode」のファイルサイズ情報が「ゼロ」でなければ、そのファイルは「ファイル削除」によって消えたのではなく、「初期化フォーマット」によって消えたものと判断することができます。

下図は「inode」のバイナリデータです。(1)2バイトの赤枠は、削除済みであることの目印になります。(2)8バイトの赤枠は、削除前であればファイルサイズが記録される箇所です。(3)16バイトの青枠は、「ポインタ」です。厳密には使用ブロック数も含まれており、ここでは8ブロック確保していたことが読み取れます。これにより容量が、28,672バイト~32,768バイトのファイルであったことが分かります。

- 2バイトの赤枠が「00 00」は、ファイルの削除済みを示す

- 8バイトの赤枠は、ファイルサイズ記録位置

- 16バイトの青枠は、「ポインタ」

さて、本件の調査対象であるLinkStationにおいても「inode」を複数選定して「データの消え方」を分析したところ、全てのユーザファイルが消えた原因は「初期化フォーマット」ではなく「ファイル削除」であったことが判明しました。

- 「inode」を分析すると、データの消え方を特定できる

- 「初期化フォーマット」ではなく「ファイル削除」と判明

「データの消え方」が「ファイル削除」によるものであったということは、仮に「inode」をデータ復元に活用したとしても、削除前のファイルサイズ情報が不明なために、残念ながらデータを完全に元通りに復元することはできないということも意味します。もしも「初期化フォーマット」であれば、「ファイルサイズ」情報が消滅することはありませんでした。ただし、「XFS」における「ファイル削除」は、Linuxで用いられる「ext3/4」のように、「inode」の「ポインタ」までをも消滅させることはありません。「ポインタ」は残存してくれるのです。もしかしたら消えることもあるのかもしれませんが、少なくとも調査したLinkStationの「inode」を調べた限りでは、「ファイルサイズ」は「ゼロ」であり、なおかつ「ポインタ情報」は残存していました。

実はこのことは、「ファイル名」と「ファイル実体」を結びつけるための情報は残っていることになります。大量の消失ファイルを復元したい状況においては、これはグッドニュースです。というのも本件は4TBほどのHDDにファイルがほぼ満タンであったことが、バイナリの残存からも分かりましたし、お客様からもそのように伺っていたからです。ファイル数が10個とか多くても100個ぐらいまでならば、ファイル名が元通りでなかったとしても、ひとつずつ開いて目で中身を判断することもできるとは思いますが、100万ファイルも存在する場合には、とても人力で欲しいファイルに辿り着くのは現実的ではありません。ちなみにですが、仮にLinkStationやTeraStationがデータ保存領域に「XFS」ではなく「ext3/4」を採用していたとしたら、上述のグッドニュースはバッドニュースになるところでした。

Linuxで稼働するNASには、Buffalo社製品に限らずIO-Data製のLANDISKであっても、Synology社製のNASであっても、データ消失時に活用できる情報がもうひとつあります。それは「ジャーナル」と呼ばれるデータです。参考までにWindowsのNTFSにもジャーナル($LogFile)はありますが、Linuxのように削除ファイルの復元には使うことができません。理由は含有する情報が異なる(※足りない)からです。ただし「XFS」では、よほどファイルサイズが数十バイトほどの小さなもの出ない限り、ファイル実体までがジャーナルに記録されることはありませんので、あくまでメタ情報の再現までの活用に限られます。とはいえフォルダ構造ごと元通りに消失ファイルを復元できるかもしれないのですから、ぜひとも残存していてほしい情報です。

ただし、ジャーナル情報を消失ファイルの復元解析で活用するときには注意が必要です。このことは「XFS」に限らず「ext3/4」においても言えることです。なぜならばジャーナルに蓄積された古い情報が復元時に使用されると、ファイル名の混同が生じてしまい、情報の取り違いが起きてしまうリスクがあるからです。過去には実際にそれが原因で大規模な情報漏洩事故が発生したこともあります。しかし、そうしたリスクを認識したうえで有効に活用できるのであれば、ジャーナルは本件のような大量なファイル消失被害の対処には役に立つデータです。今回のLinkStationにおいては、「データの消え方」が「初期化フォーマット」ではなかったこともあり、ジャーナルに関してはあるがままのトランザクションログが残存していました。

- 「ジャーナル」の残存を確認

さて、上記までの予備的な解析によって、本件のBuffaloのNASは、「ファイル削除」処理によってファイルが消されていたことが分かりました。しかしながらファイルシステムが「XFS」であるため、「inode」の欠損情報は「ジャーナル」で補填できる可能性もあるなど、元通りのファイル復元を期待できることが判明しました。さらに、データ復元にむけた解析の処理方針が導き出されたことにもなります。

- 予備解析によりファイル復元のための方針と解析工程が決まる

つまり、(1)フォルダ構造やファイル名の再現を伴うデータ復元を見込むことができる。(2)「inode」及び「ディレクトリエントリ」を活用する。(3)「ジャーナル」を活用する。(4)実ファイルの内容(※バイナリ値の構成)に基づくファイル形式の判定と、ファイル名の拡張子が示すファイル形式との合致具体を調べて、信頼度の高いファイル復元結果として出力する。というものです。

- フォルダ構造やファイル名の再現を伴うデータ復元に期待が持てる。(※最終形の想定)

- 「inode」及び「ディレクトリエントリ」を活用する。

- 「ジャーナル」も活用する。

- 実ファイルのバイナリ解析によるファイル形式の判定と拡張子とが合致するファイルを復元出力する。

ここまでの予備解析ができてしまえば、解析仕様が決まったことになりますので復元方針が固まることになります。あとは本番の復元解析です。

3.消失ファイルをフォルダ構造ごと復元

対象のLinkStationのNASは容量が4TBと大きく、かつファイル数も膨大な量であったことから解析にはそれなりの時間を要しましたが、予め何をどう活用すれば精度の高いデータ復旧結果を得ることができるのかを前述のとおり把握できていましたので、メインの復元解析はスムーズに進みました。

結果として、フォルダ構造を伴い、かつファイル名も再現された状態の復元結果となり、お客さまには納品前にファイルの状態もご確認いただき、無事にOKとのご判断に至りました。まずは最優先であった、消失したBuffalo NASのデータ復元に成功です。

不正アクセスによるデータ消失と判明

ファイルの復元は無事に成功となりましたが、本件におけるお客さまのご要望は、「なぜファイルが消えたのか」をはっきりさせることでもありました。そこで今度はデータ復旧調査ではなく、デジタルフォレンジック調査を行い、原因究明に取り組むことになりました。

4.アクセスログとシステムログの解析

調査対象となるデータは、NAS内のOS領域と、前段で復元したファイルです。厳密にいうと後者に関しては、復元後のファイルだけでなく、残存していた「inode」及び「ディレクトリエントリ」も含まれました。しかしながら調査が進むにつれて、解析対象の主体はNASのOS内にあるログ情報になりました。なお、ログの一部はNASの操作マニュアルに基づき、管理者機能を用いて取得できるものもありますが、その方法ですと部分的な情報しか取得できませんので、今回の調査ではOS内の全域を対象として、削除済みログの復元も行いつつ、徹底的にログを集めました。なおログにも様々な種類がありますので、一旦はあらゆるログの収集を行いましたが、最終的には外部からNASへのアクセスログと、NAS自体のシステムログの2種類が主な分析ターゲットになりました。

- 社外からNASへのアクセスログ

- NAS自体の動作履歴の記録であるシステムログ

5.NASに見つかった3つの欠点

他にもNASの各種設定項目や、メーカーのWEBサイトにある情報なども含めて調査を進めたところ、今回のNASには大きく3つの欠点があったことが判明しました。それは、(1)管理者パスワードがNASを購入した初期状態のままであった。(2)「Webアクセス機能」が有効であった。(3)ファームウェアの更新がされていなかった。という3点です。

- NAS出荷時の初期パスワードから変更されていなかった

- 「Webアクセス機能」が使われていた

- 脆弱性のあるファームウェアバージョンのまま運用されていた

6.数年に及ぶ不正アクセスと全データの意図的な消去と判明

そして、収集したログ情報とも照合したところ、今回のデータ消失が発生する数年以上前から、社外からの不正アクセスが断続的に行われていたことが分かりました。さらに、データ消失が発生したタイミングも明らかになりました。追加の調査により、そのタイミングで出社していた社員はいなかったことも確認がとれました。こうしたことから、犯行は社外からの不正アクセスであったものとの特定に至りました。

なお、ランサムウェア攻撃の際に残されるような犯行ノートは見当たりませんでした。身代金の支払い要求もありませんでした。また、NASのおかれていた状況からすれば、不正アクセスなどの犯行の形跡を消すこともできたはずでしたが、こうしてフォレンジック調査によって被害発生の経緯や原因が究明できましたので、証拠隠滅を目的とした処理はあまり実行されていなかったものと考えられます。

被害にあわないためには「パスワード変更」と「最新のファームウェア」を

7.初期パスワードは必ず変更を

今回の調査対象はNASでありLinkStationでしたが、同社製のTeraStationに対しても同様の注意がメーカから出ています。さらに同社製のWi-Fiルータも併用している場合には、外部からの意図せぬアクセスが行われていないか確認をされることをお勧めします。

8.ファームウェアのバージョン確認とアップデート(脆弱性対策)

今回の製品に関するファームウェアアップデートの呼びかけは、メーカ等によっても次の通り行われています。

BuffaloのNASデータの消失被害が起きたときは

このページではBuffalo社製のLinkStationに生じたデータ消失事案の対応実例を記載していますが、TeraStationも同様のことが当てはまる製品があります。また、なるべく良いデータ復元結果をご要望される場合には、早めに弊社までお問い合わせください。弊社にはデータ復旧の専門家が常駐していますので、お持ち込み下されば即日着手可能です。また秘密保持契約の締結が可能な法人様には、実データを目の前で解析するなどしながら、被害状況の詳細なご説明も承ります。事前相談や報告会はWEB会議形式で行うことがほとんどですが、直接弊社ラボまでお越しいただければ、対面式でのご説明も可能です。どうぞお気軽にお問合せ下さい。

消失データの復元や原因究明に関するお問い合わせ先

アイフォレンセ日本データ復旧研究所(株)

0120-835-706 または 06-6345-0523

同様の事案に関する情報

- BUFFALO:Webアクセス機能をより安心してご利用いただくために

- INTERNET Watch:バッファロー、NASおよびWi-Fiルーターのパスワード変更を呼び掛け、不正アクセスの事例受け

- IT media:「NAS/Wi-Fiルーターの初期パスワード変えて」 第三者が不正アクセスしてデータを削除する事例 バッファローが注意喚起

- Security NEXT:NASとWi-Fiルータの初期パスワードに注意喚起 – バッファロー

以上